Использование технологического www-сервера представляется более эффективным при наличии процедур, адекватно отражающих состояние поддерживаемых сервером файлов и процессов.

Под «технологическим» здесь подразумевается сервер, основными целями существования которого, в отличие от коммерческих или представительских, является поддержка технологических процессов, обслуживающих нужды корпоративного пользователя. Помимо электронной почты, рассмотрение работы с которой выходит за рамки данной работы, такие процессы могут поддерживать:

- централизованное место хранения дистрибутивов общекорпоративного значения;

- централизованное место хранения инструктивных и регламентирующих внутрикорпоративных материалов (например, инструкций по антивирусным средствам, специально адаптированным под условия внутрикорпоративного применения), зачастую в виде www-сервера;

- централизованное место хранения различных статистических сводок, оперативных объявлений, новостей о работе корпоративных служб, в том числе сетевых, и пр.

Подобный технологический сервер введён в эксплуатацию в ЦЭМИ РАН в начале 2004г. Первоначальной целью существования сервера была поддержка файловой области обновления антивирусного пакета "Doctor Web для рабочих станций Windows 95/98/Me/NT/2000/XP" для внутрикорпоративных пользователей. Впоследствии был добавлен ряд инструктивных материалов, оперативные новости, научные статьи, серия актуальных во время различных сетевых эпидемий целевых антивирусных средств локального назначения, файловые области обновления для антивирусного средства "Doctor Web для файловых Windows-серверов". Обслуживание входящих пользователей антивирусных средств разного уровня [20] повлекло формирование дифференцированных статистических сводок. Далее, в связи с развернувшимися работами по сетевому мониторингу, интерес представила оперативная информация о нарушениях в локальной сети.

Разный характер хранимых материалов предусматривает, в свою очередь,

и разные требования ко времени их актуализации. В зависимости от срочности

актуализации, используются разные методы формирования актуального отражения

информации.

Предварительное формирование html-файлов утилитами

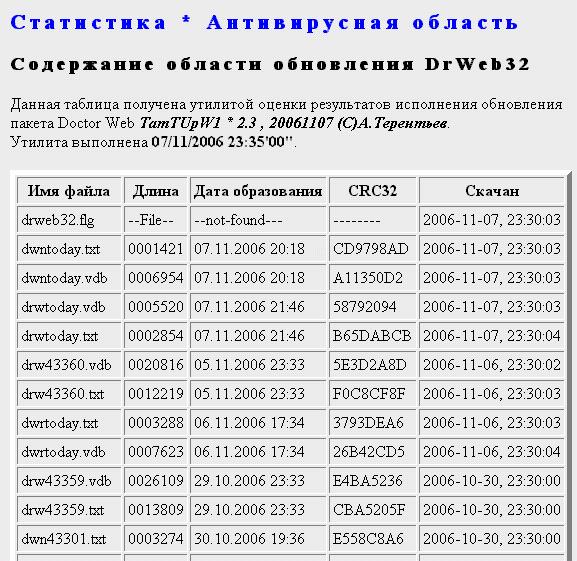

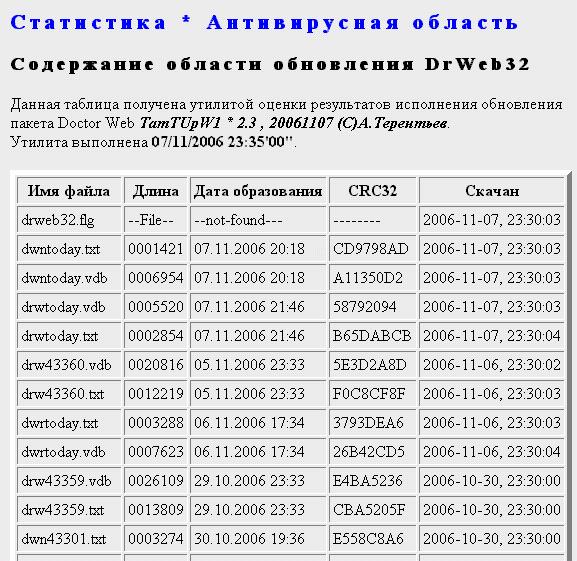

Специфика поддержки внутрикорпоративной области обновления антивирусных средств в ЦЭМИ РАН предполагает, что реформирование области исполняется 1 раз в сутки ночью [20]. Т.к. в течение следующих суток актуальное состояние области неизменно, нет необходимости привлекать специализированные методы отражения. Соответствующие html-файлы формируются самой утилитой реорганизации области и засылаются в каталог сайта с известными именами. В процессе формирования html-файла имена модулей сортируются в порядке убывания даты их скачивания. Соотношение дат позволяет сделать выводы о реальном поступлении файлов в файловую область обновления.

Использованные в утилитах простые макросредства позволяют вставлять в формируемый текст нужные сведения о времени формирования и авторских данных утилиты (см. рис. 13).

В результате, все корпоративные пользователи имеют возможность непосредственно на сайте увидеть актуальное содержимое области обновления – по каждому файлу, помимо его имени, приводится также его длина, дата образования (которая проставляется изготовителем), момент получения данного файла от поставщика и, главное, CRC32-сумма.

Рис. 13. Пример отображения области обновления DrWeb32

Поскольку, к сожалению, практика поставки некоторых антивирусных средств, в частности, пакета Doctor Web, далека от идеальной – часто уже поставленные фрагменты «перевыпускаются» с исправлением даты образования на более раннюю, – в ряде случаев только контрольная сумма позволяет точно установить аутентичность файла.

Помещение подобных данных на корпоративном сайте носит оригинальный характер. Подобную таблицу не предлагает ни сайт изготовителя, ни многочисленные сайты дистрибьюторов-поставщиков.

Между тем, польза приведения этих данных несомненна, особенно для «домашних» пользователей, использующих низкоскоростные модемы: перед обновлением антивирусных средств с помощью данной таблицы легко подсчитать ожидаемый объем и, соответственно, время скачивания по модему.

Аналогичный метод использован для отображения захода пользователей на информациюнную часть сайта и формирования различных ежесуточных сводок. Эти примеры подробно рассмотрены в [1], [9], и останавливаться на них нет необходимости.

Таким образом, при редком изменении объектов (до 1-2 раза в сутки)

приемлемо использовать оригинальные средства предварительного формирования

соответствующих html-файлов по шаблонам и актуальной информации.

Оперативное построение html-файлов по шаблонам

В ряде случаев частота затребования и конечный вид html-файлов не определены, однако требуемый html-файл не слишком велик и поддаётся построению из готовых шаблонов с использованием характеристик обращающегося пользователя. Стандартными возможностями для задействования характеристик обращающегося пользователя является использование технологии CGI, для вставки характеристик файлов – SSI.

Эти методы подробно освещены в [9]. Хорошими примерами могут служить

быстрый вывод характеристик обратившегося к сайту пользователя, а также

оперативное формирование типа доступа: беспарольного, парольного входа или

полного запрета на вход в зависимости от IP-адреса.

Оперативное формирование html-файлов в момент затребования

В связи с разработкой средств сетевого мониторинга, а точнее, с усовершенствованием мониторной программы [17], возник вопрос об оперативном отражении на сайте информации, созданной на другом сетевом ПК и ежесекундно изменяющейся. После исследования нескольких вариантов, было решено остановиться на изложенном ниже.

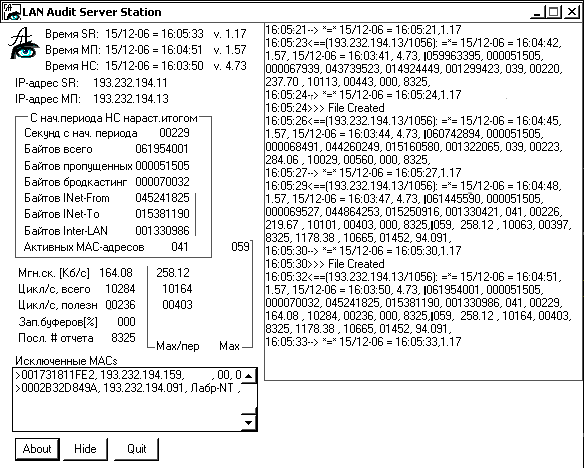

В среде Windows 2000 Server, в которой работает антивирусный сервер, на круглосуточную работу запускается Windows-приложение, которое в дальнейшем будем называть LAN Audit Server Station (SS). Это приложение в холостом режиме оповещает о своём присутствии по UDP локальную сеть и ждёт ответа от LAN Audit Monitor Station (мониторной программы, МП) [8]. После установления между ними устойчивой связи по UDP, SS принимает по ЛВС информационные пакеты и распределяет их в несколько рабочих файлов. Эти файлы в дальнейшем используются CGI-модулями формирования html-файлов по запросу пользователя.

Экран SS показан на рис. 14 в расширенном варианте (при нажатии кнопки

Hide скрывается правая часть с протоколом работы для экономии места

на экране). Сравнивая вывод с экраном мониторной программы ([8], рис. 2

на стр.13 в данном сборнике), можно видеть, что представленные данные

во многом следуют информации МП. Сведения о текущих параметрах ЛВС

поступают в регулярно перезаписываемый файл каждые 6 секунд (на рис. 14

в протоколе этому соответствует строка “>>>File Created”).

Этот файл создаётся в каталоге сайта и используется CGI-программой,

содержащей оператор

<meta http-equiv="Refresh" content="5">

что обеспечивает автоматический перевызов каждые 5 секунд.

Рис. 14. Экран серверной программы

Первоначальный вызов CGI-программы исполняется по ссылке на антивирусном сайте в разделе «Мониторинг» с открытием специального окна, так что пользователь в дальнейшем, перемещаясь по сайту, может в то же время отслеживать текущие параметры ЛВС. Формируемое окно представлено на рис. 15.

Рис. 15. Окно отображения параметров ЛВС

При всей немногочисленности этих сводных данных, их появление в общедоступном виде представляет несомненный интерес. Наглядно видны текущие соотношения между скачиваемой из Интернета и выводимой туда информацией – как известно [15,19], это даёт основания сделать выводы о наличии в ЛВС сетевых вирусов. Соотношение внутрисетевых объемов перекачки с Интернет-трафиком показывает активность пользователей. Эту же информацию дополняют другие сведения – к примеру, 80Кбайт за последнюю секунду было обработано наблюдающей станцией 182мя полезными циклами, что даёт среднюю длину обработанного пакета в 79,68 * 1024 / 182 = 448 байтов. Зная, что пакеты Интернет-трафика по длине приближены к предельному значению в 1,5Кб, можно сказать, что большинство пользователей в настоящий момент неактивны и заняты скорее всего почтовыми пересылками.

Конкретный номер отчета наблюдающей станции, соответствующий текущему 15-минутному периоду, может пригодиться службе Информационной безопасности для уточнения вопросов о том, где искать возможные следы нарушения (см. далее в данной статье).

Данные мгновенных скоростей показывают загрузку сети; это один из самых важных показателей. По конкретным числовым значениям (в соотношении с другими показателями, например, числом ПК в сети) опытный сетевик может судить о наличии и развитии сетевых вирусов.

Видя, что задействование ресурсов НС как по проценту полезных (см. [19]) циклов, так и по использованию буферов даже в пиковые моменты дня не превысило 10%, можно с уверенностью сделать вывод об отсутствии проблем с сетевым мониторингом.

Верхние три строки показывают текущее время на антивирусном сервере, на ПК-сателлите с мониторной программой и на наблюдающей станции. За время эксплуатации всей системы неоднократно были случаи выхода из строя того или иного из этих круглосуточно работающих ПК – теперь такие отказы обнаруживаются моментально. Последняя колонка этого блока сообщает текущие версии соответствующих программных средств.

Наконец, число активных устройств в сети за вычетом известного числа серверов и постоянно включённых ПК показывает число работников на местах; суточные сведения о максимальном числе одновременно включенных ПК также, вероятно, могут представить определённый интерес.

Несколько иначе построено отображение инцидентов нарушения пользователями правил работы в ЛВС. Эта информация от МП поступает выделенным блоком информации в составе общего UDP-пакета, и должна, в отличие от описанной выше, накапливаться, а не замещать предыдущую. Пока что реализовано простое пополнение общего файла нарушений. Работа над этой частью системы будет продолжена, в соответствии с развитием вариантов нарушений.

Пример формируемого окна со списком нарушений можно видеть на рис. 16. Окно имеет автоматическое обновление в 15с. Доступ к этой информации также находится на антивирусном сайте – см. http://av.cemi.rssi.ru?4.

Рис. 16. Окно отражения инцидентов нарушения правил работы в ЛВС

Все содержащиеся в данной таблице параметры, включая отметку времени, сформированы непосредственно наблюдающей станцией и переданы в мониторную программу, а через неё – на серверную программу.

Ко времени публикации данной статьи регистрируемым «нарушением»

считалось хотя бы однократное испускание сетевым устройством

TCP/IP- или UDP-пакета с исходящим IP-адресом, отличным от закреплённого

за данным устройством. Этот тип нарушений позволяет легко определить

некорректную настройку ПК, моменты переустановки операционных систем

без изъятия вилки сетевого адаптера из сетевого разъёма, а также несколько

иных специфических ситуаций – например, обращений на NT-сервера

из иной сети (сопровождаются испусканием пакетов с адресами

технологических сетей типа 192.168). Однако, истинный список

интересуемых нарушений, конечно же, значительно шире. Да и в данном типе

нарушений сделано ещё далеко не всё – весьма желательно было бы видеть

конкретный испущенный IP-адрес, тип пакета, в дальнейшем – обозначать,

выполнена или нет изоляция нарушителя (см. [10] в данном сборнике),

и если нет, то по каким причинам.

Заключение

Описанный метод съёма информации специальным серверным приложением позволяет стандартными способами отобразить меняющуюся в реальном времени оперативную информацию корпоративной сети на общедоступном сайте.

Авторам к моменту публикации неизвестны иные разработки, обеспечивающие предоставление в реальном времени на общедоступном сайте оперативной информации о сетевых процессах и нарушениях.

Созданные средства в настоящее время отражают только часть

интересующей оперативной информации. Работы в этом направлении

предполагается продолжить. Полезность их зримо доказана эксплуатацией ЦЭМИ.

Литература

1. Вегнер В.А., Ляпичева Н.Г., Львова А.С., Терентьев А.М. Разработка и реализация типового проекта выделенного сегмента ЛВС на примере ПК административно-финансовой группы ЦЭМИ РАН. / Развитие и использование средств сетевого мониторинга и аудита. Вып. 1. Сборник статей под ред. А.М.Терентьева – М.: ЦЭМИ РАН, 2004, с. 88-101.

8. Терентьев А.М. Автоматическая изоляция некорректных объектов КВС по информации сетевого мониторинга. / Развитие и использование средств сетевого мониторинга и аудита. Вып. 3. Сборник статей под ред. А.М.Терентьева – М.: ЦЭМИ РАН, 2006, с. 6-15.

9. Терентьев А.М., Горбанева О.Г., Львова А.С. Адаптация антивирусного сайта к актуальным пользователям антивирусных средств / Развитие и использование средств сетевого мониторинга и аудита. Вып. 2. Сборник статей под ред. М.Д.Ильменского – М.: ЦЭМИ РАН, 2005, с. 40-53.

15. Терентьев А.М. Методы и средства наблюдения загрузки локальных вычислительных сетей на примере ЦЭМИ РАН / Препринт #WP/2001/110 — М.: ЦЭМИ РАН, 2001. — 74 с.

17. Терентьев А.М. Мониторная программа как средство интеграции данных наблюдающей станции в локальной сети. / Развитие и использование средств сетевого мониторинга и аудита. Вып. 2. Сборник статей под ред. М.Д.Ильменского – М.: ЦЭМИ РАН, 2005, с. 6-13.

19. Терентьев А.М. Построение и развитие системы сетевого мониторинга. / Развитие и использование средств сетевого мониторинга и аудита. Вып. 1. Сборник статей под ред. А.М.Терентьева – М.: ЦЭМИ РАН, 2004, с. 5-23.

20. Терентьев А.М., Львова А.С. Технология антивирусной защиты сетевых ПК с использованием специализированного сервера и ПК-сателлита. / Развитие и использование средств сетевого мониторинга и аудита. Вып. 1. Сборник статей под ред. А.М.Терентьева – М.: ЦЭМИ РАН, 2004, с. 47-59.