В данной статье рассматривается одна из задач обнаружения и обеззараживания сетевых почтовых вирусов, распространяющихся внутри собственной сети и через почтовые серверы Интернета. Сетевые почтовые вирусы характеризуются тем, что кроме инфицирования ПК при выполнении присланного в письме программного кода, они активно распространяются в сетевой среде (Blended Threat - комбинированные атаки по словарю Symantec [1]).

Одной из конечных целей сетевых атак, производимых сетевыми почтовыми вирусами, обычно является организация распространения данного вируса по электронной почте, во многих случаях выражающегося в массовой рассылке инфицированных писем – вирусной почтовой атаке. Это явление привело к нарастающей инфицированности почтового трафика в Интернете.

По оценкам некоторых источников, например, аналитического отчета компании Sophos [2], одно инфицированное письмо в среднем приходится в среднем на 44 поступающих письма. Собственные аналитические данные, полученные автором при анализе протоколов работы антивирусного почтового шлюза узла ЦЭМИ РАН, показали, что в настоящее время (в 2004-2005 гг.) одно инфицированное письмо в среднем приходится на 35 принятых для доставки писем, т.е. составляет в среднем 3% доставляемой электронной почты (см. рис. 10, процент инфицированности по месяцам).

Из графика также можно отметить, что процент инфекции сильно возрос в конце 2003 г., причем в 2002-2003 гг. он составлял в среднем 0,6% (т.е. одно инфицированное письмо в среднем на 414 писем, принятых к доставке). В абсолютных цифрах эти проценты в 2004-2005 гг. соответствуют в среднем 6328 инфицированным письмам из 219415 проверяемых ежемесячно; в 2002-2003 гг. ежемесячно обнаруживалось в среднем 384 инфицированных письма из 51313 проверенных.

Рис. 10. Инфицированные письма в почтовом трафике за 2002-05 гг.

На графике можно отметить пик инфицированности, сравнимый с полученными процентами инфекции в течение 2004-2005 гг., приходящийся на август-сентябрь 2003 г. и совпадающий с известной эпидемией вируса W32.Sobig.F@mm.

На основании приведенных цифр можно сделать вывод, что электронная почта в Интернете, начиная с 2004 г., работает в состоянии непрерывной эпидемии почтовых вирусов, сравнимой с крупными вирусными эпидемиями предыдущих лет.

Таким образом, задача обнаружения источников вирусной почтовой атаки и прекращения их деятельности является достаточно актуальной не только для повышения эффективности работы собственной сети, но и для улучшения сетевой обстановки во всем Интернете.

Рассматривая механизмы организации вирусной почтовой атаки, можно отметить, что они с течением времени совершенствуются и усложняются. Первоначально почтовые вирусы после проникновения в ПК для распространения использовали обычные почтовые клиенты, установленные в инфицированном ПК. Данная ситуация могла быть распознана как самим пользователем (по задержке развертывания почтового клиента и продолжительному сеансу его работы), так и на сервере – по большому объему отправки от одного из пользователей. Даже в случае однократного сеанса массовой рассылки в результате действия вируса (например, вирус Aliz после проведения почтовой рассылки самоуничтожался), его функционирование обнаруживалось и как результат – проводилась антивирусная профилактика ПК.

В настоящее время в практике организации вирусной почтовой атаки широко распространён метод маскировки присутствия сетевого почтового вируса, состоящий в том, что используется собственный рассыльщик («SMTP engine» [1]) - вирусный почтовый агент. Он запускается в момент загрузки операционной системы ПК, работает параллельно с другими приложениями, если ПК подключен к сети, или сворачивается, если сетевого соединения нет. К тому же данный продукт не имеет характерных черт программ, называемых Adware или Spyware, так как внешне представляет собой не более чем некоторую реализацию клиента электронной почты, предназначенного только для отправки. Он аналогичен по отдельным выполняемым функциям, например, программам TheBat! или Eudora, и не всегда опознается при сканировании ПК антивирусными средствами. Разумеется, при работе почтового антивирусного монитора в отправляемой почте могут быть обнаружены вирусы, но высвеченное окно с предупреждением о вирусе в письме вызывает лишь закономерное удивление обычного пользователя и часто отключается вообще.

Часто вирусный почтовый агент, интегрированный с вирусом типа «троян» для реализации функций управления (зомби [3]), рассылает не собственно вирус, а собранную им информацию об инфицированном ПК или вообще служит в качестве управляемого спам-агента. В частности, функцию установки спам-агента могут выполнять вирусы, специально устанавливающие SMTP-прокси, нелегальные почтовые серверы и прочие средства, предназначенные для распространения спама (например, Backdoor.Dister, Hacktool.Mailbomb, Trojan.Conycspa, W32.Bobax.Worm, W32.Maddis.B, Trojan.Mitglieder и ряд его модификаций, Backdoor.DMSpammer, и многие другие [4]).

С учетом этих характерных особенностей вирусных почтовых атак был предложен метод поиска вирусных почтовых агентов. Он основан на использовании маршрутизаторов Cisco Systems и IOS 12.xx и входит как часть в систему ограничения доступа к ресурсам Интернета и обнаружения сетевых атак, описанную в [6-9].

Метод состоит в использовании на маршрутизаторе Cisco Systems разрешительных ACL-списков, включающих порт 25/TCP. Фильтрации и регистрации (без запрета на отправку) подвергаются все пакеты, отправляемые по этому порту. При этом регистрируются только сообщения, отправляемые помимо официальных почтовых серверов ЦЭМИ РАН в Интернет, обычно на бесплатные серверы. Единичные отправки писем не учитываются при определении наличия вирусного почтового агента.

Пример записей, представляющий собой запротоколированное при помощи ACL-списков наличие вирусного почтового агента в одном ПК, приведен ниже на рис.11.

В данном варианте запротоколировано сканирование посторонней сети 207.234.224.0/24 с ПК (ip-адрес 193.232.194.47) с целью поиска в упомянутой сети почтового сервера (порт 25) для организации отправки через него вирусных писем или спама. (Общее количество записей составило 2035 штук). Признак, позволивший определить данный инцидент как сетевую почтовую атаку – интервал времени между отправками писем около 30 сек. на последовательные ip-адреса сети 207.234.224.0/24.

Рис. 11. Пример записей протоколов обнаружения сетевых почтовых атак.

Записи системы протоколирования работы сетевых устройств Cisco Systems, относящиеся к сетевым атакам, каждый час сепарируются из протоколов маршрутизатора по ряду признаков и передаются для формирования информационных веб-страниц. Результаты отображаются в файлах, пополняемых данными за каждый час, и хранятся на сервере в течение текущей недели ( http://ts1.cemi.rssi.ru/cat_doc/last_spam). Кроме того, в архивных файлах в течение недели хранятся результаты за предыдущую неделю. При желании можно включить функцию отправки сетевым администраторам информационного письма с этими файлами.

Необходимым условием использования метода обнаружения внутрисетевых атак является точная регистрация ip-адресов сетевых устройств, включенных в сеть. Так, существенным моментом, затрудняющим определение источника сетевых атак с удаленных ПК (инфицированности сетевыми вирусами), являются переменные ip-адреса, присвоенные им сервером удаленного доступа при установлении соединения по телефонным каналам. Можно отметить важнейшую роль Информационной базы данных ip-адресов, созданной для других задач сотрудниками Отделения экономической информатики и регулярно поддерживаемой их усилиями, для работоспособности описанного метода.

Результаты поиска вирусных почтовых агентов, проводившиеся по данному методу в течение 2005 г., отражены в таблице 2. Записи в таблице отсортированы по датам обнаружения сетевых почтовых атак.

В данной таблице можно отметить четыре строки, в которых количество отправленных писем в час приближается к тысяче. Два случая, по которым были обнародованы результаты вирусной профилактики, показали наличие в ПК почтовых вирусов (W32.Mytob@mm и W32.Mydoom.AE@mm по классификатору Symantec), организующих сетевые почтовые атаки. Оба они устанавливают вирусный почтовый агент, распространяются по сети, используя уязвимости MS Windows, и инфицируют доступные для внедрения ПК.

Таблица 2. Обнаруженные в 2005 г. сетевые почтовые атаки.

Строка, отмеченная затемнением, относится к случаю, который находится «на грани атаки» - т.е. отправка почты следует каждые семь с половиной минут. В данном случае оказалось, что в указанный промежуток времени пользователь не отправлял почту, однако не исключена такая скорость нормальной отправки, например, при рассылке извещений о научном семинаре определенному кругу получателей.

Среди остальных строк, содержащих информацию об инцидентах, характеризующихся отправкой более ста писем в час, в некоторых случаях отмечено обнаружение инфицированности при определении причин рассылки писем. По большинству – «нет данных», что чаще всего означает то, профилактика ПК была проведена; скорее всего был обезврежен некоторый вирус, но результат по разным причинам не был обнародован.

Эти оценки возникли как обобщение наблюдавшихся случаев сетевых почтовых атак, при разнообразии типов сетевых почтовых вирусов и различия в производительности инфицированных ПК, которое определяет интервалы отправки писем.

К сожалению, ограниченность данного метода состоит в том, что сетевые почтовые атаки обнаруживаются только на маршрутизаторе узла при их направленности из одной подсети на другую подсеть или вовне; атаки на ПК и внутренние почтовые серверы в той же подсети могут происходить незаметно. Для обнаружения таких сетевых атак можно использовать возможности системы независимого аудита и мониторинга [10].

В обоих случаях пользователи этих ПК не отметили никаких признаков инфицированности, работали с другими приложениями и вообще не использовали электронную почту.

При сопоставлении результатов предобработки данных системы независимого аудита и мониторинга с одной стороны и протоколов системы ограничения доступа, получены следующие результаты (таблицы 3-4):

Таблица 3. Анализ трафика сети при работе вирусного почтового агента в ПК 172.

Таблица 4. Анализ трафика сети при работе вирусного почтового агента в ПК 146.

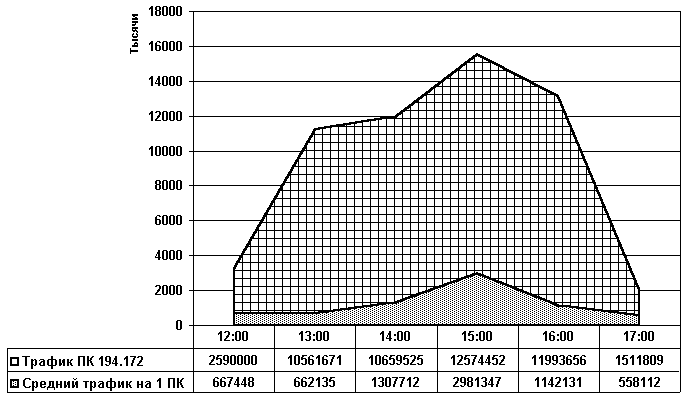

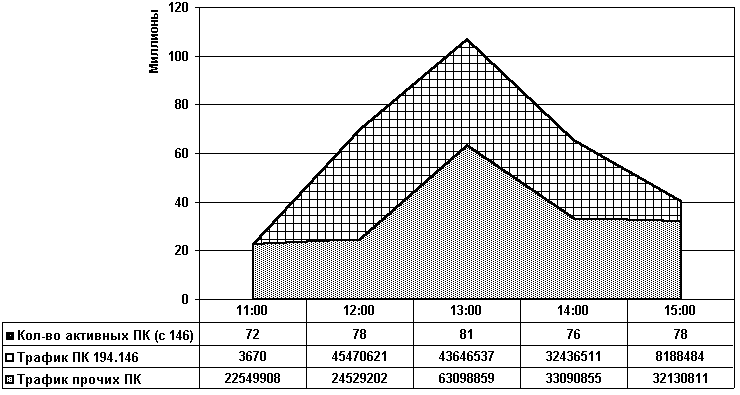

Можно проиллюстрировать эти таблицы (рис. 12 и рис.13).

На рис. 12 приводится трафик ПК 193.232.194.172 в сравнении со средним трафиком прочих ПК, работавших в сети одновременно с ним, за те же отрезки времени. Можно отметить устойчивый многочасовой поток, исходящий от обычной рабочей станции (не сервера!) в течение 4 часов 26 минут. Однако в сравнении с суммарным трафиком 60-70 ПК он не представляется чрезмерным (см. таблицу 3).

Рис. 12. Сравнение трафика вирусного ПК 172 со средним трафиком прочих ПК.

На рис. 13 сравнивается трафик отдельно взятого ПК 193.232.194.146 с суммарным трафиком всех прочих (76-80) ПК за 3 часа 05 минут, так как их суммарный трафик вполне сравним с объемом почтового трафика, переданным вирусным почтовым сервером в сеть. Если сравнивать подобно предыдущему случаю со средним трафиком, то рисунок становятся неиллюстративным, так как на нем незаметна составляющая «Средний трафик на 1 ПК» из-за превышения объемов трафика ПК 193.232.194.146 над средним в 19 - 142 раз.

Рис. 13. Сравнение трафика вирусного ПК 146 со средним трафиком прочих ПК.

Хотя данное исследование представляет собой одну частную проблему, однако описанные методы могут быть использованы и для разработки признаков, использующихся для обнаружения источников в случае других вариантов сетевых атак.

Вопросы устранения причин сетевых атак находятся за рамками данной статьи. Они относятся к антивирусному обслуживанию (см., например, [11]) и составляют собственную тематику.

(X)Работа выполнена при финансовой поддержке РФФИ, проект N 04-07-90260в